mirror of

https://github.com/phil-opp/blog_os.git

synced 2025-12-16 14:27:49 +00:00

[Chinese] Translate posts 5-8 and improve translation of posts 1-4 (#1131)

This commit is contained in:

@@ -6,9 +6,11 @@ date = 2018-02-10

|

||||

|

||||

[extra]

|

||||

# Please update this when updating the translation

|

||||

translation_based_on_commit = "bd6fbcb1c36705b2c474d7fcee387bfea1210851"

|

||||

translation_based_on_commit = "096c044b4f3697e91d8e30a2e817e567d0ef21a2"

|

||||

# GitHub usernames of the people that translated this post

|

||||

translators = ["luojia65", "Rustin-Liu", "TheBegining"]

|

||||

translators = ["luojia65", "Rustin-Liu", "TheBegining", "liuyuran"]

|

||||

# GitHub usernames of the people that contributed to this translation

|

||||

translation_contributors = ["JiangengDong"]

|

||||

+++

|

||||

|

||||

创建一个不链接标准库的 Rust 可执行文件,将是我们迈出的第一步。无需底层操作系统的支撑,这样才能在**裸机**([bare metal])上运行 Rust 代码。

|

||||

@@ -43,10 +45,10 @@ translators = ["luojia65", "Rustin-Liu", "TheBegining"]

|

||||

我们可以从创建一个新的 cargo 项目开始。最简单的办法是使用下面的命令:

|

||||

|

||||

```bash

|

||||

> cargo new blog_os

|

||||

cargo new blog_os --bin --edition 2018

|

||||

```

|

||||

|

||||

在这里我把项目命名为 `blog_os`,当然读者也可以选择自己的项目名称。这里,cargo 默认为我们添加了`--bin` 选项,说明我们将要创建一个可执行文件(而不是一个库);cargo还为我们添加了`--edition 2018` 标签,指明项目的包要使用 Rust 的 **2018 版次**([2018 edition])。当我们执行这行指令的时候,cargo 为我们创建的目录结构如下:

|

||||

在这里我把项目命名为 `blog_os`,当然读者也可以选择自己的项目名称。默认情况下,即使不显式指定,cargo 也会为我们添加`--bin` 选项,说明我们将要创建一个可执行文件(而不是一个库); 另外 `--edition 2018` 参数指明了项目的包要使用 Rust 的 **2018 版次**([2018 edition]),但在默认情况下,该参数会指向本地安装的最新版本。当我们成功执行这行指令后,cargo 为我们创建的目录结构如下:

|

||||

|

||||

[2018 edition]: https://doc.rust-lang.org/nightly/edition-guide/rust-2018/index.html

|

||||

|

||||

@@ -158,7 +160,7 @@ error: requires `start` lang_item

|

||||

|

||||

我们通常会认为,当运行一个程序时,首先被调用的是 `main` 函数。但是,大多数语言都拥有一个**运行时系统**([runtime system](https://en.wikipedia.org/wiki/Runtime_system)),它通常为**垃圾回收**(garbage collection)或**绿色线程**(software threads,或 green threads)服务,如 Java 的 GC 或 Go 语言的协程(goroutine);这个运行时系统需要在 main 函数前启动,因为它需要让程序初始化。

|

||||

|

||||

在一个典型的使用标准库的 Rust 程序中,程序运行是从一个名为 `crt0` 的运行时库开始的。`crt0` 意为 C runtime zero,它能建立一个适合运行 C 语言程序的环境,这包含了栈的创建和可执行程序参数的传入。在这之后,这个运行时库会调用 [Rust 的运行时入口点](https://github.com/rust-lang/rust/blob/bb4d1491466d8239a7a5fd68bd605e3276e97afb/src/libstd/rt.rs#L32-L73),这个入口点被称作 **start语言项**("start" language item)。Rust 只拥有一个极小的运行时,它被设计为拥有较少的功能,如爆栈检测和打印**堆栈轨迹**(stack trace)。这之后,这个运行时将会调用 main 函数。

|

||||

在一个典型的使用标准库的 Rust 程序中,程序运行是从一个名为 `crt0` 的运行时库开始的。`crt0` 意为 C runtime zero,它能建立一个适合运行 C 语言程序的环境,这包含了栈的创建和可执行程序参数的传入。在这之后,这个运行时库会调用 [Rust 的运行时入口点](https://github.com/rust-lang/rust/blob/bb4d1491466d8239a7a5fd68bd605e3276e97afb/src/libstd/rt.rs#L32-L73),这个入口点被称作 **start语言项**("start" language item)。Rust 只拥有一个极小的运行时,它被设计为拥有较少的功能,如爆栈检测和打印**栈轨迹**(stack trace)。这之后,这个运行时将会调用 main 函数。

|

||||

|

||||

我们的独立式可执行程序并不能访问 Rust 运行时或 `crt0` 库,所以我们需要定义自己的入口点。只实现一个 `start` 语言项并不能帮助我们,因为这之后程序依然要求 `crt0` 库。所以,我们要做的是,直接重写整个 `crt0` 库和它定义的入口点。

|

||||

|

||||

@@ -241,6 +243,172 @@ cargo build --target thumbv7em-none-eabihf

|

||||

### 链接器参数

|

||||

|

||||

我们也可以选择不编译到裸机系统,因为传递特定的参数也能解决链接器错误问题。虽然我们不会在后面使用到这个方法,为了教程的完整性,我们也撰写了专门的短文章,来提供这个途径的解决方案。

|

||||

如有需要,请点击下方的 _"链接器参数"_ 按钮来展开可选内容。

|

||||

|

||||

<details>

|

||||

|

||||

<summary>链接器参数</summary>

|

||||

|

||||

在本章节中,我们讨论了Linux、Windows和macOS中遇到的链接错误,并阐述如何通过传递额外参数来解决这些错误。注意,由于不同操作系统的可执行文件内在格式不同,所以对于不同操作系统而言,所适用的额外参数也有所不同。

|

||||

|

||||

#### Linux

|

||||

|

||||

在Linux下,会触发以下链接错误(简化版):

|

||||

|

||||

```

|

||||

error: linking with `cc` failed: exit code: 1

|

||||

|

|

||||

= note: "cc" […]

|

||||

= note: /usr/lib/gcc/../x86_64-linux-gnu/Scrt1.o: In function `_start':

|

||||

(.text+0x12): undefined reference to `__libc_csu_fini'

|

||||

/usr/lib/gcc/../x86_64-linux-gnu/Scrt1.o: In function `_start':

|

||||

(.text+0x19): undefined reference to `__libc_csu_init'

|

||||

/usr/lib/gcc/../x86_64-linux-gnu/Scrt1.o: In function `_start':

|

||||

(.text+0x25): undefined reference to `__libc_start_main'

|

||||

collect2: error: ld returned 1 exit status

|

||||

```

|

||||

|

||||

这里的问题在于,链接器默认包含了C启动例程,即构建名为 `_start` 的入口函数的地方。但其依赖一些C标准库 `libc` 中的符号,而我们已经使用 `no_std` 开关排除掉了这些符号,所以链接器报告了这些错误。要解决这个问题,我们需要通过 `-nostartfiles` 参数来告诉链接器不要使用C启动例程功能。

|

||||

|

||||

通过 `cargo rustc` 可以传递链接器参数,该命令和 `cargo build` 的效果完全一致,但是可以将参数传递给rust的底层编译器 `rustc`。`rustc` 支持 `-C link-arg` 参数,此参数可以传递参数给配套的链接器。那么以此推断,我们的编译语句可以这样写:

|

||||

|

||||

```

|

||||

cargo rustc -- -C link-arg=-nostartfiles

|

||||

```

|

||||

|

||||

现在我们编译出的程序就可以在Linux上独立运行了。

|

||||

|

||||

我们并不需要显式指定入口函数名,链接器默认会查找 `_start` 函数作为入口点。

|

||||

|

||||

#### Windows

|

||||

|

||||

|

||||

在Windows下,会触发以下链接错误(简化版):

|

||||

|

||||

```

|

||||

error: linking with `link.exe` failed: exit code: 1561

|

||||

|

|

||||

= note: "C:\\Program Files (x86)\\…\\link.exe" […]

|

||||

= note: LINK : fatal error LNK1561: entry point must be defined

|

||||

```

|

||||

|

||||

错误信息 “entry point must be defined” 意味着链接器没有找到程序入口点。在Windows环境下,默认入口点[取决于使用的子系统][windows-subsystems]。对于 `CONSOLE` 子系统,链接器会寻找 `mainCRTStartup` 函数作为入口,而对于 `WINDOWS` 子系统,入口函数名叫做 `WinMainCRTStartup`。要复写掉入口函数名的默认设定,使其使用我们已经定义的 `_start` 函数,可以将 `/ENTRY` 参数传递给链接器:

|

||||

|

||||

[windows-subsystems]: https://docs.microsoft.com/en-us/cpp/build/reference/entry-entry-point-symbol

|

||||

|

||||

```

|

||||

cargo rustc -- -C link-arg=/ENTRY:_start

|

||||

```

|

||||

|

||||

显而易见,从链接参数上看,Windows平台使用的链接器和Linux平台是完全不同的。

|

||||

|

||||

此时可能你还会遇到这个链接错误:

|

||||

|

||||

```

|

||||

error: linking with `link.exe` failed: exit code: 1221

|

||||

|

|

||||

= note: "C:\\Program Files (x86)\\…\\link.exe" […]

|

||||

= note: LINK : fatal error LNK1221: a subsystem can't be inferred and must be

|

||||

defined

|

||||

```

|

||||

|

||||

该错误的原因是Windows平台下的可执行文件可以使用不同的[子系统][windows-subsystems]。一般而言,操作系统会如此判断:如果入口函数名叫 `main` ,则会使用 `CONSOLE` 子系统;若名叫 `WinMain` ,则会使用 `WINDOWS` 子系统。然而此时我们使用的入口函数名叫 `_start` ,两者都不是,此时就需要显式指定子系统:

|

||||

|

||||

```

|

||||

cargo rustc -- -C link-args="/ENTRY:_start /SUBSYSTEM:console"

|

||||

```

|

||||

|

||||

这里我们使用了 `CONSOLE` 子系统,如果使用 `WINDOWS` 子系统其实也可以。但是多次使用 `-C link-arg` 参数大可不必,我们可以如上面一样,将一个引号包裹起来的以空格分隔的列表传递给 `-C link-arg` 参数。

|

||||

|

||||

现在我们编译出的程序就可以在Windows平台成功运行了。

|

||||

|

||||

#### macOS

|

||||

|

||||

在macOS下,会触发以下链接错误(简化版):

|

||||

|

||||

```

|

||||

error: linking with `cc` failed: exit code: 1

|

||||

|

|

||||

= note: "cc" […]

|

||||

= note: ld: entry point (_main) undefined. for architecture x86_64

|

||||

clang: error: linker command failed with exit code 1 […]

|

||||

```

|

||||

|

||||

该错误告诉我们链接器找不到入口函数 `main` (由于某些原因,macOS平台下,所有函数都会具有 `_` 前缀)。要重设入口函数名,我们可以传入链接器参数 `-e` :

|

||||

|

||||

```

|

||||

cargo rustc -- -C link-args="-e __start"

|

||||

```

|

||||

|

||||

`-e` 参数可用于重设入口函数名。由于在macOS平台下,所有函数都具有 `_` 前缀,所以需要传入 `__start` ,而不是 `_start` 。

|

||||

|

||||

接下来,会出现一个新的链接错误:

|

||||

|

||||

```

|

||||

error: linking with `cc` failed: exit code: 1

|

||||

|

|

||||

= note: "cc" […]

|

||||

= note: ld: dynamic main executables must link with libSystem.dylib

|

||||

for architecture x86_64

|

||||

clang: error: linker command failed with exit code 1 […]

|

||||

```

|

||||

|

||||

macOS [并未官方支持静态链接][does not officially support statically linked binaries] ,并且在默认情况下程序会链接 `libSystem` 库。要复写这个设定并进行静态链接,我们可以传入链接器参数 `-static` :

|

||||

|

||||

[does not officially support statically linked binaries]: https://developer.apple.com/library/archive/qa/qa1118/_index.html

|

||||

|

||||

```

|

||||

cargo rustc -- -C link-args="-e __start -static"

|

||||

```

|

||||

|

||||

然而问题并没有解决,链接器再次抛出了一个错误:

|

||||

|

||||

```

|

||||

error: linking with `cc` failed: exit code: 1

|

||||

|

|

||||

= note: "cc" […]

|

||||

= note: ld: library not found for -lcrt0.o

|

||||

clang: error: linker command failed with exit code 1 […]

|

||||

```

|

||||

|

||||

该错误的原因是macOS平台下的程序会默认链接 `crt0` (即“C runtime zero”)。 这个错误实际上和Linux平台上的错误类似,可以添加链接器参数 `-nostartfiles` 解决:

|

||||

|

||||

```

|

||||

cargo rustc -- -C link-args="-e __start -static -nostartfiles"

|

||||

```

|

||||

|

||||

现在,我们的程序可以在macOS下编译成功了。

|

||||

|

||||

#### 统一编译命令

|

||||

|

||||

经过上面的章节,我们知道了在各个平台使用的编译命令是不同的,这十分不优雅。要解决这个问题,我们可以创建一个 `.cargo/config.toml` 文件,分别配置不同平台下所使用的参数:

|

||||

|

||||

```toml

|

||||

# in .cargo/config.toml

|

||||

|

||||

[target.'cfg(target_os = "linux")']

|

||||

rustflags = ["-C", "link-arg=-nostartfiles"]

|

||||

|

||||

[target.'cfg(target_os = "windows")']

|

||||

rustflags = ["-C", "link-args=/ENTRY:_start /SUBSYSTEM:console"]

|

||||

|

||||

[target.'cfg(target_os = "macos")']

|

||||

rustflags = ["-C", "link-args=-e __start -static -nostartfiles"]

|

||||

```

|

||||

|

||||

对应的 `rustflags` 配置项的值可以自动被填充到 `rustc` 的运行参数中。要寻找 `.cargo/config.toml` 更多的用法,可以看一下 [官方文档](https://doc.rust-lang.org/cargo/reference/config.html)。

|

||||

|

||||

现在只需要运行 `cargo build` 即可在全部三个平台编译我们的程序了。

|

||||

|

||||

#### 我们真的需要做这些?

|

||||

|

||||

尽管我们可以在Linux、Windows和macOS编译出可执行程序,但这可能并非是个好主意。

|

||||

因为我们的程序少了不少本该存在的东西,比如 `_start` 执行时的栈初始化。

|

||||

失去了C运行时,部分基于它的依赖项很可能无法正确执行,这会造成程序出现各式各样的异常,比如segmentation fault(段错误)。

|

||||

|

||||

如果你希望创建一个基于已存在的操作系统的最小类库,建议引用 `libc` ,阅读 [这里](https://doc.rust-lang.org/1.16.0/book/no-stdlib.html) 并恰当设定 `#[start]` 比较好。

|

||||

|

||||

</details>

|

||||

|

||||

## 小结

|

||||

|

||||

@@ -291,7 +459,18 @@ panic = "abort" # 禁用 panic 时栈展开

|

||||

cargo build --target thumbv7em-none-eabihf

|

||||

```

|

||||

|

||||

要注意的是,现在我们的代码只是一个 Rust 编写的独立式可执行程序的一个例子。运行这个二进制程序还需要很多准备,比如在 `_start` 函数之前需要一个已经预加载完毕的栈。所以为了真正运行这样的程序,我们还有很多事情需要做。

|

||||

另外,我们也可以选择以本地操作系统为目标进行编译:

|

||||

|

||||

```bash

|

||||

# Linux

|

||||

cargo rustc -- -C link-arg=-nostartfiles

|

||||

# Windows

|

||||

cargo rustc -- -C link-args="/ENTRY:_start /SUBSYSTEM:console"

|

||||

# macOS

|

||||

cargo rustc -- -C link-args="-e __start -static -nostartfiles"

|

||||

```

|

||||

|

||||

要注意的是,现在我们的代码只是一个 Rust 编写的独立式可执行程序的一个例子。运行这个二进制程序还需要很多准备,比如在 `_start` 函数之前需要一个已经预加载完毕的栈。所以为了真正运行这样的程序,**我们还有很多事情需要做**。

|

||||

|

||||

## 下篇预览

|

||||

|

||||

|

||||

@@ -0,0 +1,29 @@

|

||||

+++

|

||||

title = "Disable the Red Zone"

|

||||

weight = 1

|

||||

path = "zh-CN/red-zone"

|

||||

template = "edition-2/extra.html"

|

||||

+++

|

||||

|

||||

[红区][red zone] 是 [System V ABI] 提供的一种优化技术,它使得函数可以在不修改栈指针的前提下,临时使用其栈帧下方的128个字节。

|

||||

|

||||

[red zone]: https://eli.thegreenplace.net/2011/09/06/stack-frame-layout-on-x86-64#the-red-zone

|

||||

[System V ABI]: https://wiki.osdev.org/System_V_ABI

|

||||

|

||||

<!-- more -->

|

||||

|

||||

|

||||

|

||||

上图展示了一个包含了 `n` 个局部变量的栈帧。当方法开始执行时,栈指针会被调整到一个合适的位置,为返回值和局部变量留出足够的空间。

|

||||

|

||||

红区是位于调整后的栈指针下方,长度为128字节的区域,函数会使用这部分空间存储不会被跨函数调用的临时数据。所以在某些情况下(比如逻辑简短的叶函数),红区可以节省用于调整栈指针的两条机器指令。

|

||||

|

||||

然而红区优化有时也会引发无法处理的巨大问题(异常或者硬件中断),如果使用红区时发生了某种异常:

|

||||

|

||||

|

||||

|

||||

CPU和异常处理机制会把红色区域内的数据覆盖掉,但是被中断的函数依然在引用着这些数据。当函数从错误中恢复时,错误的数据就会引发更大的错误,这类错误往往需要[追踪数周][take weeks to debug]才能找到。

|

||||

|

||||

[take weeks to debug]: https://forum.osdev.org/viewtopic.php?t=21720

|

||||

|

||||

要在编写异常处理机制时避免这些隐蔽而难以追踪的bug,我们需要从一开始就禁用红区优化,具体到配置文件中的配置项,就是 `"disable-redzone": true`。

|

||||

@@ -0,0 +1,44 @@

|

||||

+++

|

||||

title = "Disable SIMD"

|

||||

weight = 2

|

||||

path = "zh-CN/disable-simd"

|

||||

template = "edition-2/extra.html"

|

||||

+++

|

||||

|

||||

[单指令多数据][Single Instruction Multiple Data (SIMD)] 指令允许在一个操作符(比如加法)内传入多组数据,以此加速程序执行速度。`x86_64` 架构支持多种SIMD标准:

|

||||

|

||||

[Single Instruction Multiple Data (SIMD)]: https://en.wikipedia.org/wiki/SIMD

|

||||

|

||||

<!-- more -->

|

||||

|

||||

- [MMX]: _多媒体扩展_ 指令集于1997年发布,定义了8个64位寄存器,分别被称为 `mm0` 到 `mm7`,不过,这些寄存器只是 [x87浮点执行单元][x87 floating point unit] 中寄存器的映射而已。

|

||||

- [SSE]: _流处理SIMD扩展_ 指令集于1999年发布,不同于MMX的复用浮点执行单元,该指令集加入了一个完整的新寄存器组,即被称为 `xmm0` 到 `xmm15` 的16个128位寄存器。

|

||||

- [AVX]: _先进矢量扩展_ 用于进一步扩展多媒体寄存器的数量,它定义了 `ymm0` 到 `ymm15` 共16个256位寄存器,但是这些寄存器继承于 `xmm`,例如 `xmm0` 寄存器是 `ymm0` 的低128位。

|

||||

|

||||

[MMX]: https://en.wikipedia.org/wiki/MMX_(instruction_set)

|

||||

[x87 floating point unit]: https://en.wikipedia.org/wiki/X87

|

||||

[SSE]: https://en.wikipedia.org/wiki/Streaming_SIMD_Extensions

|

||||

[AVX]: https://en.wikipedia.org/wiki/Advanced_Vector_Extensions

|

||||

|

||||

通过应用这些SIMD标准,计算机程序可以显著提高执行速度。优秀的编译器可以将常规循环自动优化为适用SIMD的代码,这种优化技术被称为 [自动矢量化][auto-vectorization]。

|

||||

|

||||

[auto-vectorization]: https://en.wikipedia.org/wiki/Automatic_vectorization

|

||||

|

||||

尽管如此,SIMD会让操作系统内核出现一些问题。具体来说,就是操作系统在处理硬件中断时,需要保存所有寄存器信息到内存中,在中断结束后再将其恢复以供使用。所以说,如果内核需要使用SIMD寄存器,那么每次处理中断需要备份非常多的数据(512-1600字节),这会显著地降低性能。要避免这部分性能损失,我们需要禁用 `sse` 和 `mmx` 这两个特性(`avx` 默认已禁用)。

|

||||

|

||||

我们可以在编译配置文件中的 `features` 配置项做出如下修改,加入以减号为前缀的 `mmx` 和 `sse` 即可:

|

||||

|

||||

```json

|

||||

"features": "-mmx,-sse"

|

||||

```

|

||||

|

||||

## 浮点数

|

||||

还有一件不幸的事,`x86_64` 架构在处理浮点数计算时,会用到 `sse` 寄存器,因此,禁用SSE的前提下使用浮点数计算LLVM都一定会报错。 更大的问题在于Rust核心库里就存在着为数不少的浮点数运算(如 `f32` 和 `f64` 的数个trait),所以试图避免使用浮点数是不可能的。

|

||||

|

||||

幸运的是,LLVM支持 `soft-float` 特性,这个特性可以使用整型运算在软件层面模拟浮点数运算,使得我们为内核关闭SSE成为了可能,只需要牺牲一点点性能。

|

||||

|

||||

要为内核打开 `soft-float` 特性,我们只需要在编译配置文件中的 `features` 配置项做出如下修改即可:

|

||||

|

||||

```json

|

||||

"features": "-mmx,-sse,+soft-float"

|

||||

```

|

||||

@@ -1,23 +1,25 @@

|

||||

+++

|

||||

title = "最小化内核"

|

||||

title = "最小内核"

|

||||

weight = 2

|

||||

path = "zh-CN/minimal-rust-kernel"

|

||||

date = 2018-02-10

|

||||

|

||||

[extra]

|

||||

# Please update this when updating the translation

|

||||

translation_based_on_commit = "bd6fbcb1c36705b2c474d7fcee387bfea1210851"

|

||||

translation_based_on_commit = "096c044b4f3697e91d8e30a2e817e567d0ef21a2"

|

||||

# GitHub usernames of the people that translated this post

|

||||

translators = ["luojia65", "Rustin-Liu"]

|

||||

translators = ["luojia65", "Rustin-Liu", "liuyuran"]

|

||||

# GitHub usernames of the people that contributed to this translation

|

||||

translation_contributors = ["JiangengDong"]

|

||||

+++

|

||||

|

||||

在这篇文章中,我们将基于 **x86架构**(the x86 architecture),使用 Rust 语言,编写一个最小化的 64 位内核。我们将从上一章中构建的独立式可执行程序开始,构建自己的内核;它将向显示器打印字符串,并能被打包为一个能够引导启动的**磁盘映像**(disk image)。

|

||||

在这篇文章中,我们将基于 **x86架构**(the x86 architecture),使用 Rust 语言,编写一个最小化的 64 位内核。我们将从上一章中构建的[独立式可执行程序][freestanding-rust-binary]开始,构建自己的内核;它将向显示器打印字符串,并能被打包为一个能够引导启动的**磁盘映像**(disk image)。

|

||||

|

||||

[freestanding Rust binary]: @/edition-2/posts/01-freestanding-rust-binary/index.md

|

||||

|

||||

<!-- more -->

|

||||

|

||||

This blog is openly developed on [GitHub]. If you have any problems or questions, please open an issue there. You can also leave comments [at the bottom]. The complete source code for this post can be found in the [`post-02`][post branch] branch.

|

||||

此博客在 [GitHub] 上公开开发. 如果您有任何问题或疑问,请在此处打开一个 issue。 您也可以在[底部][at the bottom]发表评论. 这篇文章的完整源代码可以在 [`post-02`] [post branch] 分支中找到。

|

||||

|

||||

[GitHub]: https://github.com/phil-opp/blog_os

|

||||

[at the bottom]: #comments

|

||||

@@ -32,7 +34,7 @@ This blog is openly developed on [GitHub]. If you have any problems or questions

|

||||

|

||||

x86 架构支持两种固件标准: **BIOS**([Basic Input/Output System](https://en.wikipedia.org/wiki/BIOS))和 **UEFI**([Unified Extensible Firmware Interface](https://en.wikipedia.org/wiki/Unified_Extensible_Firmware_Interface))。其中,BIOS 标准显得陈旧而过时,但实现简单,并为 1980 年代后的所有 x86 设备所支持;相反地,UEFI 更现代化,功能也更全面,但开发和构建更复杂(至少从我的角度看是如此)。

|

||||

|

||||

在这篇文章中,我们暂时只提供 BIOS 固件的引导启动方式。

|

||||

在这篇文章中,我们暂时只提供 BIOS 固件的引导启动方式,但是UEFI支持也已经在计划中了。如果你希望帮助我们推进它,请查阅这份 [Github issue](https://github.com/phil-opp/blog_os/issues/349)。

|

||||

|

||||

### BIOS 启动

|

||||

|

||||

@@ -57,11 +59,17 @@ x86 架构支持两种固件标准: **BIOS**([Basic Input/Output System](htt

|

||||

3. GRUB 和 Multiboot 标准并没有被详细地解释,阅读相关文档需要一定经验;

|

||||

4. 为了创建一个能够被引导的磁盘映像,我们在开发时必须安装 GRUB:这加大了基于 Windows 或 macOS 开发内核的难度。

|

||||

|

||||

出于这些考虑,我们决定不使用 GRUB 或者 Multiboot 标准。然而,Multiboot 支持功能也在 bootimage 工具的开发计划之中,所以从原理上讲,如果选用 bootimage 工具,在未来使用 GRUB 引导你的系统内核是可能的。

|

||||

出于这些考虑,我们决定不使用 GRUB 或者 Multiboot 标准。然而,Multiboot 支持功能也在 bootimage 工具的开发计划之中,所以从原理上讲,如果选用 bootimage 工具,在未来使用 GRUB 引导你的系统内核是可能的。 如果你对编写一个支持 Mutiboot 标准的内核有兴趣,可以查阅 [初版文档][first edition]。

|

||||

|

||||

## 最小化内核

|

||||

[first edition]: @/edition-1/_index.md

|

||||

|

||||

现在我们已经明白电脑是如何启动的,那也是时候编写我们自己的内核了。我们的小目标是,创建一个内核的磁盘映像,它能够在启动时,向屏幕输出一行“Hello World!”;我们的工作将基于上一章构建的独立式可执行程序。

|

||||

### UEFI

|

||||

|

||||

(截至此时,我们并未提供UEFI相关教程,但我们确实有此意向。如果你愿意提供一些帮助,请在 [Github issue](https://github.com/phil-opp/blog_os/issues/349) 告知我们,不胜感谢。)

|

||||

|

||||

## 最小内核

|

||||

|

||||

现在我们已经明白电脑是如何启动的,那也是时候编写我们自己的内核了。我们的小目标是,创建一个内核的磁盘映像,它能够在启动时,向屏幕输出一行“Hello World!”;我们的工作将基于上一章构建的[独立式可执行程序][freestanding Rust binary]。

|

||||

|

||||

如果读者还有印象的话,在上一章,我们使用 `cargo` 构建了一个独立的二进制程序;但这个程序依然基于特定的操作系统平台:因平台而异,我们需要定义不同名称的函数,且使用不同的编译指令。这是因为在默认情况下,`cargo` 会为特定的**宿主系统**(host system)构建源码,比如为你正在运行的系统构建源码。这并不是我们想要的,因为我们的内核不应该基于另一个操作系统——我们想要编写的,就是这个操作系统。确切地说,我们想要的是,编译为一个特定的**目标系统**(target system)。

|

||||

|

||||

@@ -135,7 +143,9 @@ Nightly 版本的编译器允许我们在源码的开头插入**特性标签**

|

||||

"disable-redzone": true,

|

||||

```

|

||||

|

||||

我们正在编写一个内核,所以我们应该同时处理中断。要安全地实现这一点,我们必须禁用一个与**红区**(redzone)有关的栈指针优化:因为此时,这个优化可能会导致栈被破坏。我们撰写了一篇专门的短文,来更详细地解释红区及与其相关的优化。

|

||||

我们正在编写一个内核,所以我们迟早要处理中断。要安全地实现这一点,我们必须禁用一个与**红区**(redzone)有关的栈指针优化:因为此时,这个优化可能会导致栈被破坏。如果需要更详细的资料,请查阅我们的一篇关于 [禁用红区][disabling the red zone] 的短文。

|

||||

|

||||

[disabling the red zone]: @/edition-2/posts/02-minimal-rust-kernel/disable-red-zone/index.zh-CN.md

|

||||

|

||||

```json

|

||||

"features": "-mmx,-sse,+soft-float",

|

||||

@@ -147,7 +157,7 @@ Nightly 版本的编译器允许我们在源码的开头插入**特性标签**

|

||||

|

||||

禁用 SIMD 产生的一个问题是,`x86_64` 架构的浮点数指针运算默认依赖于 SIMD 寄存器。我们的解决方法是,启用 `soft-float` 特征,它将使用基于整数的软件功能,模拟浮点数指针运算。

|

||||

|

||||

为了让读者的印象更清晰,我们撰写了一篇关于禁用 SIMD 的短文。

|

||||

为了让读者的印象更清晰,我们撰写了一篇关于 [禁用 SIMD][disabling SIMD](@/edition-2/posts/02-minimal-rust-kernel/disable-simd/index.zh-CN.md) 的短文。

|

||||

|

||||

现在,我们将各个配置项整合在一起。我们的目标配置清单应该长这样:

|

||||

|

||||

@@ -171,7 +181,9 @@ Nightly 版本的编译器允许我们在源码的开头插入**特性标签**

|

||||

|

||||

### 编译内核

|

||||

|

||||

要编译我们的内核,我们将使用 Linux 系统的编写风格(这可能是 LLVM 的默认风格)。这意味着,我们需要把前一篇文章中编写的入口点重命名为 `_start`:

|

||||

要编译我们的内核,我们将使用 Linux 系统的编写风格(这可能是 LLVM 的默认风格)。这意味着,我们需要把[前一篇文章][previous post]中编写的入口点重命名为 `_start`:

|

||||

|

||||

[previous post]: @/edition-2/posts/01-freestanding-rust-binary/index.md

|

||||

|

||||

```rust

|

||||

// src/main.rs

|

||||

@@ -203,61 +215,99 @@ pub extern "C" fn _start() -> ! {

|

||||

> cargo build --target x86_64-blog_os.json

|

||||

|

||||

error[E0463]: can't find crate for `core`

|

||||

(或者是下面的错误)

|

||||

error[E0463]: can't find crate for `compiler_builtins`

|

||||

```

|

||||

|

||||

哇哦,编译失败了!输出的错误告诉我们,Rust 编译器找不到 `core` 或者 `compiler_builtins` 包;而所有 `no_std` 上下文都隐式地链接到这两个包。[`core` 包](https://doc.rust-lang.org/nightly/core/index.html)包含基础的 Rust 类型,如` Result`、`Option` 和迭代器等;[`compiler_builtins` 包](https://github.com/rust-lang-nursery/compiler-builtins)提供 LLVM 需要的许多底层操作,比如 `memcpy`。

|

||||

毫不意外的编译失败了,错误信息告诉我们编译器没有找到 [`core`][`core` library] 这个crate,它包含了Rust语言中的部分基础类型,如 `Result`、`Option`、迭代器等等,并且它还会隐式链接到 `no_std` 特性里面。

|

||||

|

||||

通常状况下,`core` 库以**预编译库**(precompiled library)的形式与 Rust 编译器一同发布——这时,`core` 库只对支持的宿主系统有效,而我们自定义的目标系统无效。如果我们想为其它系统编译代码,我们需要为这些系统重新编译整个 `core` 库。

|

||||

[`core` library]: https://doc.rust-lang.org/nightly/core/index.html

|

||||

|

||||

### Cargo xbuild

|

||||

通常状况下,`core` crate以**预编译库**(precompiled library)的形式与 Rust 编译器一同发布——这时,`core` crate只对支持的宿主系统有效,而对我们自定义的目标系统无效。如果我们想为其它系统编译代码,我们需要为这些系统重新编译整个 `core` crate。

|

||||

|

||||

这就是为什么我们需要 [cargo xbuild 工具](https://github.com/rust-osdev/cargo-xbuild)。这个工具封装了 `cargo build`;但不同的是,它将自动交叉编译 `core` 库和一些**编译器内建库**(compiler built-in libraries)。我们可以用下面的命令安装它:

|

||||

#### `build-std` 选项

|

||||

|

||||

```bash

|

||||

cargo install cargo-xbuild

|

||||

此时就到了cargo中 [`build-std` 特性][`build-std` feature] 登场的时刻,该特性允许你按照自己的需要重编译 `core` 等标准crate,而不需要使用Rust安装程序内置的预编译版本。 但是该特性是全新的功能,到目前为止尚未完全完成,所以它被标记为 "unstable" 且仅被允许在 [nightly Rust 编译器][nightly Rust compilers] 环境下调用。

|

||||

|

||||

[`build-std` feature]: https://doc.rust-lang.org/nightly/cargo/reference/unstable.html#build-std

|

||||

[nightly Rust compilers]: #安装 Nightly Rust

|

||||

|

||||

要启用该特性,你需要创建一个 [cargo 配置][cargo configuration] 文件,即 `.cargo/config.toml`,并写入以下语句:

|

||||

|

||||

```toml

|

||||

# in .cargo/config.toml

|

||||

|

||||

[unstable]

|

||||

build-std = ["core", "compiler_builtins"]

|

||||

```

|

||||

|

||||

这个工具依赖于Rust的源代码;我们可以使用 `rustup component add rust-src` 来安装源代码。

|

||||

该配置会告知cargo需要重新编译 `core` 和 `compiler_builtins` 这两个crate,其中 `compiler_builtins` 是 `core` 的必要依赖。 另外重编译需要提供源码,我们可以使用 `rustup component add rust-src` 命令来下载它们。

|

||||

|

||||

现在我们可以使用 `xbuild` 代替 `build` 重新编译:

|

||||

<div class="note">

|

||||

|

||||

```bash

|

||||

> cargo xbuild --target x86_64-blog_os.json

|

||||

**Note:** 仅 `2020-07-15` 之后的Rust nightly版本支持 `unstable.build-std` 配置项。

|

||||

|

||||

</div>

|

||||

|

||||

在设定 `unstable.build-std` 配置项并安装 `rust-src` 组件之后,我们就可以开始编译了:

|

||||

|

||||

```

|

||||

> cargo build --target x86_64-blog_os.json

|

||||

Compiling core v0.0.0 (/…/rust/src/libcore)

|

||||

Compiling compiler_builtins v0.1.5

|

||||

Compiling rustc-std-workspace-core v1.0.0 (/…/rust/src/tools/rustc-std-workspace-core)

|

||||

Compiling alloc v0.0.0 (/tmp/xargo.PB7fj9KZJhAI)

|

||||

Finished release [optimized + debuginfo] target(s) in 45.18s

|

||||

Compiling blog_os v0.1.0 (file:///…/blog_os)

|

||||

Compiling rustc-std-workspace-core v1.99.0 (/…/rust/src/tools/rustc-std-workspace-core)

|

||||

Compiling compiler_builtins v0.1.32

|

||||

Compiling blog_os v0.1.0 (/…/blog_os)

|

||||

Finished dev [unoptimized + debuginfo] target(s) in 0.29 secs

|

||||

```

|

||||

|

||||

我们能看到,`cargo xbuild` 为我们自定义的目标交叉编译了 `core`、`compiler_builtin` 和 `alloc` 三个部件。这些部件使用了大量的**不稳定特性**(unstable features),所以只能在[nightly 版本的 Rust 编译器][installing rust nightly]中工作。这之后,`cargo xbuild` 成功地编译了我们的 `blog_os` 包。

|

||||

如你所见,在执行 `cargo build` 之后, `core`、`rustc-std-workspace-core` (`compiler_builtins` 的依赖)和 `compiler_builtins` crate被重新编译了。

|

||||

|

||||

[installing rust nightly]: #an-zhuang-nightly-rust

|

||||

#### 内存相关函数

|

||||

|

||||

现在我们可以为裸机编译内核了;但是,我们提供给引导程序的入口点 `_start` 函数还是空的。我们可以添加一些东西进去,不过我们可以先做一些优化工作。

|

||||

目前来说,Rust编译器假定所有内置函数(`built-in functions`)在所有系统内都是存在且可用的。事实上这个前提只对了一半,

|

||||

绝大多数内置函数都可以被 `compiler_builtins` 提供,而这个crate刚刚已经被我们重编译过了,然而部分内存相关函数是需要操作系统相关的标准C库提供的。

|

||||

比如,`memset`(该函数可以为一个内存块内的所有比特进行赋值)、`memcpy`(将一个内存块里的数据拷贝到另一个内存块)以及`memcmp`(比较两个内存块的数据)。

|

||||

好在我们的内核暂时还不需要用到这些函数,但是不要高兴的太早,当我们编写更丰富的功能(比如拷贝数据结构)时就会用到了。

|

||||

|

||||

### 设置默认目标

|

||||

现在我们当然无法提供操作系统相关的标准C库,所以我们需要使用其他办法提供这些东西。一个显而易见的途径就是自己实现 `memset` 这些函数,但不要忘记加入 `#[no_mangle]` 语句,以避免编译时被自动重命名。 当然,这样做很危险,底层函数中最细微的错误也会将程序导向不可预知的未来。比如,你可能在实现 `memcpy` 时使用了一个 `for` 循环,然而 `for` 循环本身又会调用 [`IntoIterator::into_iter`] 这个trait方法,这个方法又会再次调用 `memcpy`,此时一个无限递归就产生了,所以还是使用经过良好测试的既存实现更加可靠。

|

||||

|

||||

为了避免每次使用`cargo xbuild`时传递`--target`参数,我们可以覆写默认的编译目标。我们创建一个名为`.cargo/config`的[cargo配置文件](https://doc.rust-lang.org/cargo/reference/config.html),添加下面的内容:

|

||||

[`IntoIterator::into_iter`]: https://doc.rust-lang.org/stable/core/iter/trait.IntoIterator.html#tymethod.into_iter

|

||||

|

||||

幸运的是,`compiler_builtins` 事实上自带了所有相关函数的实现,只是在默认情况下,出于避免和标准C库发生冲突的考量被禁用掉了,此时我们需要将 [`build-std-features`] 配置项设置为 `["compiler-builtins-mem"]` 来启用这个特性。如同 `build-std` 配置项一样,该特性可以使用 `-Z` 参数启用,也可以在 `.cargo/config.toml` 中使用 `unstable` 配置集启用。现在我们的配置文件中的相关部分是这样子的:

|

||||

|

||||

[`build-std-features`]: https://doc.rust-lang.org/nightly/cargo/reference/unstable.html#build-std-features

|

||||

|

||||

```toml

|

||||

# in .cargo/config

|

||||

# in .cargo/config.toml

|

||||

|

||||

[unstable]

|

||||

build-std-features = ["compiler-builtins-mem"]

|

||||

build-std = ["core", "compiler_builtins"]

|

||||

```

|

||||

|

||||

(`compiler-builtins-mem` 特性是在 [这个PR](https://github.com/rust-lang/rust/pull/77284) 中被引入的,所以你的Rust nightly更新时间必须晚于 `2020-09-30`。)

|

||||

|

||||

该参数为 `compiler_builtins` 启用了 [`mem` 特性][`mem` feature],至于具体效果,就是已经在内部通过 `#[no_mangle]` 向链接器提供了 [`memcpy` 等函数的实现][`memcpy` etc. implementations]。

|

||||

|

||||

[`mem` feature]: https://github.com/rust-lang/compiler-builtins/blob/eff506cd49b637f1ab5931625a33cef7e91fbbf6/Cargo.toml#L54-L55

|

||||

[`memcpy` etc. implementations]: https://github.com/rust-lang/compiler-builtins/blob/eff506cd49b637f1ab5931625a33cef7e91fbbf6/src/mem.rs#L12-L69

|

||||

|

||||

经过这些修改,我们的内核已经完成了所有编译所必需的函数,那么让我们继续对代码进行完善。

|

||||

|

||||

#### 设置默认编译目标

|

||||

|

||||

每次调用 `cargo build` 命令都需要传入 `--target` 参数很麻烦吧?其实我们可以复写掉默认值,从而省略这个参数,只需要在 `.cargo/config.toml` 中加入以下 [cargo 配置][cargo configuration]:

|

||||

|

||||

[cargo configuration]: https://doc.rust-lang.org/cargo/reference/config.html

|

||||

|

||||

```toml

|

||||

# in .cargo/config.toml

|

||||

|

||||

[build]

|

||||

target = "x86_64-blog_os.json"

|

||||

```

|

||||

|

||||

这里的配置告诉 `cargo` 在没有显式声明目标的情况下,使用我们提供的 `x86_64-blog_os.json` 作为目标配置。这意味着保存后,我们可以直接使用:

|

||||

这个配置会告知 `cargo` 使用 `x86_64-blog_os.json` 这个文件作为默认的 `--target` 参数,此时只输入短短的一句 `cargo build` 就可以编译到指定平台了。如果你对其他配置项感兴趣,亦可以查阅 [官方文档][cargo configuration]。

|

||||

|

||||

```

|

||||

cargo xbuild

|

||||

```

|

||||

|

||||

来编译我们的内核。[官方提供的一份文档](https://doc.rust-lang.org/cargo/reference/config.html)中有对 cargo 配置文件更详细的说明。

|

||||

那么现在我们已经可以用 `cargo build` 完成程序编译了,然而被成功调用的 `_start` 函数的函数体依然是一个空空如也的循环,是时候往屏幕上输出一点什么了。

|

||||

|

||||

### 向屏幕打印字符

|

||||

|

||||

@@ -332,7 +382,7 @@ cargo install bootimage

|

||||

> cargo bootimage

|

||||

```

|

||||

|

||||

可以看到的是,`bootimage` 工具开始使用 `cargo xbuild` 编译你的内核,所以它将增量编译我们修改后的源码。在这之后,它会编译内核的引导程序,这可能将花费一定的时间;但和所有其它依赖包相似的是,在首次编译后,产生的二进制文件将被缓存下来——这将显著地加速后续的编译过程。最终,`bootimage` 将把内核和引导程序组合为一个可引导的磁盘映像。

|

||||

可以看到的是,`bootimage` 工具开始使用 `cargo build` 编译你的内核,所以它将增量编译我们修改后的源码。在这之后,它会编译内核的引导程序,这可能将花费一定的时间;但和所有其它依赖包相似的是,在首次编译后,产生的二进制文件将被缓存下来——这将显著地加速后续的编译过程。最终,`bootimage` 将把内核和引导程序组合为一个可引导的磁盘映像。

|

||||

|

||||

运行这行命令之后,我们应该能在 `target/x86_64-blog_os/debug` 目录内找到我们的映像文件 `bootimage-blog_os.bin`。我们可以在虚拟机内启动它,也可以刻录到 U 盘上以便在真机上启动。(需要注意的是,因为文件格式不同,这里的 bin 文件并不是一个光驱映像,所以将它刻录到光盘不会起作用。)

|

||||

|

||||

@@ -349,10 +399,13 @@ cargo install bootimage

|

||||

现在我们可以在虚拟机中启动内核了。为了在[ QEMU](https://www.qemu.org/) 中启动内核,我们使用下面的命令:

|

||||

|

||||

```bash

|

||||

> qemu-system-x86_64 -drive format=raw,file=bootimage-blog_os.bin

|

||||

> qemu-system-x86_64 -drive format=raw,file=target/x86_64-blog_os/debug/bootimage-blog_os.bin

|

||||

warning: TCG doesn't support requested feature: CPUID.01H:ECX.vmx [bit 5]

|

||||

```

|

||||

|

||||

|

||||

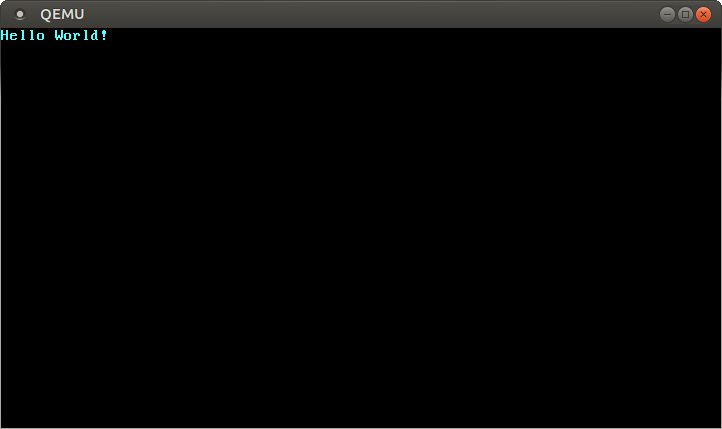

然后就会弹出一个独立窗口:

|

||||

|

||||

|

||||

|

||||

我们可以看到,屏幕窗口已经显示出 “Hello World!” 字符串。祝贺你!

|

||||

|

||||

@@ -383,7 +436,7 @@ runner = "bootimage runner"

|

||||

|

||||

命令 `bootimage runner` 由 `bootimage` 包提供,参数格式经过特殊设计,可以用于 `runner` 命令。它将给定的可执行文件与项目的引导程序依赖项链接,然后在 QEMU 中启动它。`bootimage` 包的 [README文档](https://github.com/rust-osdev/bootimage) 提供了更多细节和可以传入的配置参数。

|

||||

|

||||

现在我们可以使用 `cargo xrun` 来编译内核并在 QEMU 中启动了。和 `xbuild` 类似,`xrun` 子命令将在调用 cargo 命令前编译内核所需的包。这个子命令也由 `cargo-xbuild` 工具提供,所以你不需要安装额外的工具。

|

||||

现在我们可以使用 `cargo run` 来编译内核并在 QEMU 中启动了。

|

||||

|

||||

## 下篇预告

|

||||

|

||||

|

||||

@@ -9,6 +9,8 @@ date = 2018-02-26

|

||||

translation_based_on_commit = "bd6fbcb1c36705b2c474d7fcee387bfea1210851"

|

||||

# GitHub usernames of the people that translated this post

|

||||

translators = ["luojia65", "Rustin-Liu"]

|

||||

# GitHub usernames of the people that contributed to this translation

|

||||

translation_contributors = ["liuyuran"]

|

||||

+++

|

||||

|

||||

**VGA 字符模式**([VGA text mode])是打印字符到屏幕的一种简单方式。在这篇文章中,为了包装这个模式为一个安全而简单的接口,我们将包装 unsafe 代码到独立的模块。我们还将实现对 Rust 语言**格式化宏**([formatting macros])的支持。

|

||||

@@ -18,7 +20,7 @@ translators = ["luojia65", "Rustin-Liu"]

|

||||

|

||||

<!-- more -->

|

||||

|

||||

This blog is openly developed on [GitHub]. If you have any problems or questions, please open an issue there. You can also leave comments [at the bottom]. The complete source code for this post can be found in the [`post-03`][post branch] branch.

|

||||

此博客在 [GitHub] 上公开开发. 如果您有任何问题或疑问,请在此处打开一个 issue。 您也可以在[底部][at the bottom]发表评论. 这篇文章的完整源代码可以在 [`post-03`] [post branch] 分支中找到。

|

||||

|

||||

[GitHub]: https://github.com/phil-opp/blog_os

|

||||

[at the bottom]: #comments

|

||||

@@ -31,27 +33,32 @@ This blog is openly developed on [GitHub]. If you have any problems or questions

|

||||

|

||||

为了在 VGA 字符模式中向屏幕打印字符,我们必须将它写入硬件提供的 **VGA 字符缓冲区**(VGA text buffer)。通常状况下,VGA 字符缓冲区是一个 25 行、80 列的二维数组,它的内容将被实时渲染到屏幕。这个数组的元素被称作**字符单元**(character cell),它使用下面的格式描述一个屏幕上的字符:

|

||||

|

||||

| Bit(s) | Value |

|

||||

|-----|----------------|

|

||||

| 0-7 | ASCII code point |

|

||||

| 8-11 | Foreground color |

|

||||

| 12-14 | Background color |

|

||||

| 15 | Blink |

|

||||

| Bit(s) | Value |

|

||||

| ------ | ---------------- |

|

||||

| 0-7 | ASCII code point |

|

||||

| 8-11 | Foreground color |

|

||||

| 12-14 | Background color |

|

||||

| 15 | Blink |

|

||||

|

||||

其中,**前景色**(foreground color)和**背景色**(background color)取值范围如下:

|

||||

第一个字节表示了应当输出的 [ASCII 编码][ASCII encoding],更加准确的说,类似于 [437 字符编码表][_code page 437_] 中字符对应的编码,但又有细微的不同。 这里为了简化表达,我们在文章里将其简称为ASCII字符。

|

||||

|

||||

| Number | Color | Number + Bright Bit | Bright Color |

|

||||

|-----|----------|------|--------|

|

||||

| 0x0 | Black | 0x8 | Dark Gray |

|

||||

| 0x1 | Blue | 0x9 | Light Blue |

|

||||

| 0x2 | Green | 0xa | Light Green |

|

||||

| 0x3 | Cyan | 0xb | Light Cyan |

|

||||

| 0x4 | Red | 0xc | Light Red |

|

||||

| 0x5 | Magenta | 0xd | Pink |

|

||||

| 0x6 | Brown | 0xe | Yellow |

|

||||

| 0x7 | Light Gray | 0xf | White |

|

||||

[ASCII encoding]: https://en.wikipedia.org/wiki/ASCII

|

||||

[_code page 437_]: https://en.wikipedia.org/wiki/Code_page_437

|

||||

|

||||

每个颜色的第四位称为**加亮位**(bright bit)。

|

||||

第二个字节则定义了字符的显示方式,前四个比特定义了前景色,中间三个比特定义了背景色,最后一个比特则定义了该字符是否应该闪烁,以下是可用的颜色列表:

|

||||

|

||||

| Number | Color | Number + Bright Bit | Bright Color |

|

||||

| ------ | ---------- | ------------------- | ------------ |

|

||||

| 0x0 | Black | 0x8 | Dark Gray |

|

||||

| 0x1 | Blue | 0x9 | Light Blue |

|

||||

| 0x2 | Green | 0xa | Light Green |

|

||||

| 0x3 | Cyan | 0xb | Light Cyan |

|

||||

| 0x4 | Red | 0xc | Light Red |

|

||||

| 0x5 | Magenta | 0xd | Pink |

|

||||

| 0x6 | Brown | 0xe | Yellow |

|

||||

| 0x7 | Light Gray | 0xf | White |

|

||||

|

||||

每个颜色的第四位称为**加亮位**(bright bit),比如blue加亮后就变成了light blue,但对于背景色,这个比特会被用于标记是否闪烁。

|

||||

|

||||

要修改 VGA 字符缓冲区,我们可以通过**存储器映射输入输出**([memory-mapped I/O](https://en.wikipedia.org/wiki/Memory-mapped_I/O))的方式,读取或写入地址 `0xb8000`;这意味着,我们可以像操作普通的内存区域一样操作这个地址。

|

||||

|

||||

@@ -66,13 +73,11 @@ This blog is openly developed on [GitHub]. If you have any problems or questions

|

||||

mod vga_buffer;

|

||||

```

|

||||

|

||||

这行代码定义了一个 Rust 模块,它的内容应当保存在 `src/vga_buffer.rs` 文件中。使用 **2018 版次**(2018 edition)的 Rust 时,我们可以把模块的**子模块**(submodule)文件直接保存到 `src/vga_buffer/` 文件夹下,与 `vga_buffer.rs` 文件共存,而无需创建一个 `mod.rs` 文件。

|

||||

|

||||

我们的模块暂时不需要添加子模块,所以我们将它创建为 `src/vga_buffer.rs` 文件。除非另有说明,本文中的代码都保存到这个文件中。

|

||||

|

||||

### 颜色

|

||||

|

||||

首先,我们使用 Rust 的**枚举**(enum)表示一种颜色:

|

||||

首先,我们使用 Rust 的**枚举**(enum)表示特定的颜色:

|

||||

|

||||

```rust

|

||||

// in src/vga_buffer.rs

|

||||

@@ -486,16 +491,16 @@ lazy_static! {

|

||||

|

||||

然而,这个 `WRITER` 可能没有什么用途,因为它目前还是**不可变变量**(immutable variable):这意味着我们无法向它写入数据,因为所有与写入数据相关的方法都需要实例的可变引用 `&mut self`。一种解决方案是使用**可变静态**([mutable static](https://doc.rust-lang.org/book/ch19-01-unsafe-rust.html#accessing-or-modifying-a-mutable-static-variable))的变量,但所有对它的读写操作都被规定为不安全的(unsafe)操作,因为这很容易导致数据竞争或发生其它不好的事情——使用 `static mut` 极其不被赞成,甚至有一些提案认为[应该将它删除](https://internals.rust-lang.org/t/pre-rfc-remove-static-mut/1437)。也有其它的替代方案,比如可以尝试使用比如 [RefCell](https://doc.rust-lang.org/book/ch15-05-interior-mutability.html#keeping-track-of-borrows-at-runtime-with-refcellt) 或甚至 [UnsafeCell](https://doc.rust-lang.org/nightly/core/cell/struct.UnsafeCell.html) 等类型提供的**内部可变性**([interior mutability](https://doc.rust-lang.org/book/ch15-05-interior-mutability.html));但这些类型都被设计为非同步类型,即不满足 [Sync](https://doc.rust-lang.org/nightly/core/marker/trait.Sync.html) 约束,所以我们不能在静态变量中使用它们。

|

||||

|

||||

### 自旋锁

|

||||

### spinlock

|

||||

|

||||

要定义同步的内部可变性,我们往往使用标准库提供的互斥锁类 [Mutex](https://doc.rust-lang.org/nightly/std/sync/struct.Mutex.html),它通过提供当资源被占用时将线程**阻塞**(block)的**互斥条件**(mutual exclusion)实现这一点;但我们初步的内核代码还没有线程和阻塞的概念,我们将不能使用这个类。不过,我们还有一种较为基础的互斥锁实现方式——**自旋锁**([spinlock](https://en.wikipedia.org/wiki/Spinlock))。自旋锁并不会调用阻塞逻辑,而是在一个小的无限循环中反复尝试获得这个锁,也因此会一直占用 CPU 时间,直到互斥锁被它的占用者释放。

|

||||

|

||||

为了使用自旋的互斥锁,我们添加 [spin包](https://crates.io/crates/spin) 到项目的依赖项列表:

|

||||

为了使用自旋互斥锁,我们添加 [spin包](https://crates.io/crates/spin) 到项目的依赖项列表:

|

||||

|

||||

```toml

|

||||

# in Cargo.toml

|

||||

[dependencies]

|

||||

spin = "0.4.9"

|

||||

spin = "0.5.2"

|

||||

```

|

||||

|

||||

现在,我们能够使用自旋的互斥锁,为我们的 `WRITER` 类实现安全的[内部可变性](https://doc.rust-lang.org/book/ch15-05-interior-mutability.html):

|

||||

|

||||

@@ -6,16 +6,18 @@ date = 2019-04-27

|

||||

|

||||

[extra]

|

||||

# Please update this when updating the translation

|

||||

translation_based_on_commit = "bd6fbcb1c36705b2c474d7fcee387bfea1210851"

|

||||

translation_based_on_commit = "096c044b4f3697e91d8e30a2e817e567d0ef21a2"

|

||||

# GitHub usernames of the people that translated this post

|

||||

translators = ["luojia65", "Rustin-Liu"]

|

||||

translators = ["luojia65", "Rustin-Liu", "liuyuran"]

|

||||

# GitHub usernames of the people that contributed to this translation

|

||||

translation_contributors = ["JiangengDong"]

|

||||

+++

|

||||

|

||||

本文主要讲述了在`no_std`环境下进行单元测试和集成测试的方法。我们将通过Rust的自定义测试框架来在我们的内核中执行一些测试函数。为了将结果反馈到QEMU上,我们需要使用QEMU的一些其他的功能以及`bootimage`工具。

|

||||

|

||||

<!-- more -->

|

||||

|

||||

这个系列的blog在[GitHub]上开放开发,如果你有任何问题,请在这里开一个issue来讨论。当然你也可以在[底部]留言。你可以在[这里][post branch]找到这篇文章的完整源码。

|

||||

这个系列的blog在[GitHub]上开放开发,如果你有任何问题,请在这里开一个issue来讨论。当然你也可以在[底部][at the bottom]留言。你可以在[`post-04`][post branch]找到这篇文章的完整源码。

|

||||

|

||||

[GitHub]: https://github.com/phil-opp/blog_os

|

||||

[at the bottom]: #comments

|

||||

@@ -26,33 +28,33 @@ translators = ["luojia65", "Rustin-Liu"]

|

||||

|

||||

## 阅读要求

|

||||

|

||||

这篇文章替换了此前的(现在已经过时了) [_单元测试(Unit Testing)_] 和 [_集成测试(Integration Tests)_] 两篇文章。这里我将假定你是在2019-04-27日后阅读的[_最小Rust内核_]一文。总而言之,本文要求你已经有一个[设置默认目标]的 `.cargo/config` 文件且[定义了一个runner可执行文件]。

|

||||

这篇文章替换了此前的(现在已经过时了) [_单元测试(Unit Testing)_][_Unit Testing_] 和 [_集成测试(Integration Tests)_][_Integration Tests_] 两篇文章。这里我将假定你是在2019-04-27日后阅读的[_最小Rust内核_][_A Minimal Rust Kernel_]一文。总而言之,本文要求你已经有一个[已设置默认目标][sets a default target]的 `.cargo/config` 文件且[定义了一个runner可执行文件][defines a runner executable]。

|

||||

|

||||

[_单元测试(Unit Testing)_]: @/edition-2/posts/deprecated/04-unit-testing/index.md

|

||||

[_集成测试(Integration Tests)_]: @/edition-2/posts/deprecated/05-integration-tests/index.md

|

||||

[_最小Rust内核_]: @/edition-2/posts/02-minimal-rust-kernel/index.md

|

||||

[设置默认目标]: @/edition-2/posts/02-minimal-rust-kernel/index.md#set-a-default-target

|

||||

[定义了一个runner可执行文件]: @/edition-2/posts/02-minimal-rust-kernel/index.md#using-cargo-run

|

||||

[_Unit Testing_]: @/edition-2/posts/deprecated/04-unit-testing/index.md

|

||||

[_Integration Tests_]: @/edition-2/posts/deprecated/05-integration-tests/index.md

|

||||

[_A Minimal Rust Kernel_]: @/edition-2/posts/02-minimal-rust-kernel/index.md

|

||||

[sets a default target]: @/edition-2/posts/02-minimal-rust-kernel/index.md#set-a-default-target

|

||||

[defines a runner executable]: @/edition-2/posts/02-minimal-rust-kernel/index.md#using-cargo-run

|

||||

|

||||

## Rust中的测试

|

||||

|

||||

Rust有一个**内置的测试框架**([built-in test framework]):无需任何设置就可以进行单元测试,只需要创建一个通过assert来检查结果的函数并在函数的头部加上`#[test]`属性即可。然后`cargo test`会自动找到并执行你的crate中的所有测试函数。

|

||||

Rust有一个**内置的测试框架**([built-in test framework]):无需任何设置就可以进行单元测试,只需要创建一个通过assert来检查结果的函数并在函数的头部加上 `#[test]` 属性即可。然后 `cargo test` 会自动找到并执行你的crate中的所有测试函数。

|

||||

|

||||

[built-in test framework]: https://doc.rust-lang.org/book/second-edition/ch11-00-testing.html

|

||||

|

||||

不幸的是,对于一个`no_std`的应用,比如我们的内核,这有点点复杂。现在的问题是,Rust的测试框架会隐式的调用内置的[`test`]库,但是这个库依赖于标准库。这也就是说我们的 `#[no_std]`内核无法使用默认的测试框架。

|

||||

不幸的是,对于一个 `no_std` 的应用,比如我们的内核,这就有点复杂了。现在的问题是,Rust的测试框架会隐式的调用内置的[`test`]库,但是这个库依赖于标准库。这也就是说我们的 `#[no_std]` 内核无法使用默认的测试框架。

|

||||

|

||||

[`test`]: https://doc.rust-lang.org/test/index.html

|

||||

|

||||

当我们试图在我们的项目中执行`cargo xtest`时,我们可以看到如下信息:

|

||||

当我们试图在我们的项目中执行 `cargo test` 时,我们可以看到如下信息:

|

||||

|

||||

```

|

||||

> cargo xtest

|

||||

> cargo test

|

||||

Compiling blog_os v0.1.0 (/…/blog_os)

|

||||

error[E0463]: can't find crate for `test`

|

||||

```

|

||||

|

||||

由于`test`crate依赖于标准库,所以它在我们的裸机目标上并不可用。虽然将`test`crate移植到一个 `#[no_std]` 上下文环境中是[可能的][utest],但是这样做是高度不稳定的并且还会需要一些特殊的hacks,例如重定义 `panic` 宏。

|

||||

由于 `test` 库依赖于标准库,所以它在我们的裸机目标上并不可用。虽然将 `test` 库移植到一个 `#[no_std]` 上下文环境中是[可能的][utest],但是这样做是高度不稳定的,并且还会需要一些特殊的hacks,例如重定义 `panic` 宏。

|

||||

|

||||

[utest]: https://github.com/japaric/utest

|

||||

|

||||

@@ -62,11 +64,11 @@ error[E0463]: can't find crate for `test`

|

||||

|

||||

[`custom_test_frameworks`]: https://doc.rust-lang.org/unstable-book/language-features/custom-test-frameworks.html

|

||||

|

||||

与默认的测试框架相比,它的缺点是有一些高级功能诸如 [`should_panic` tests]都不可用了。相对的,如果需要这些功能,我们需要自己来实现。当然,这点对我们来说是好事,因为我们的环境非常特殊,在这个环境里,这些高级功能的默认实现无论如何都是无法工作的,举个例子, `#[should_panic]`属性依赖于堆栈展开来捕获内核panic,而我的内核早已将其禁用了。

|

||||

与默认的测试框架相比,它的缺点是有一些高级功能诸如 [`should_panic` tests] 都不可用了。相对的,如果需要这些功能,我们需要自己来实现。当然,这点对我们来说是好事,因为我们的环境非常特殊,在这个环境里,这些高级功能的默认实现无论如何都是无法工作的,举个例子, `#[should_panic]` 属性依赖于栈展开来捕获内核panic,而我们的内核早已将其禁用了。

|

||||

|

||||

[`should_panic` tests]: https://doc.rust-lang.org/book/ch11-01-writing-tests.html#checking-for-panics-with-should_panic

|

||||

|

||||

要为我们的内核实现自定义测试框架,我们需要将如下代码添加到我们的`main.rs`中去:

|

||||

要为我们的内核实现自定义测试框架,我们需要将如下代码添加到我们的 `main.rs` 中去:

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

@@ -89,7 +91,13 @@ fn test_runner(tests: &[&dyn Fn()]) {

|

||||

[_trait object_]: https://doc.rust-lang.org/1.30.0/book/first-edition/trait-objects.html

|

||||

[_Fn()_]: https://doc.rust-lang.org/std/ops/trait.Fn.html

|

||||

|

||||

现在当我们运行 `cargo xtest` ,我们可以发现运行成功了。然而,我们看到的仍然是"Hello World"而不是我们的 `test_runner`传递来的信息。这是由于我们的入口点仍然是 `_start` 函数——自定义测试框架会生成一个`main`函数来调用`test_runner`,但是由于我们使用了 `#[no_main]`并提供了我们自己的入口点,所以这个`main`函数就被忽略了。

|

||||

现在当我们运行 `cargo test` ,我们可以发现运行成功了。然而,我们看到的仍然是"Hello World"而不是我们的 `test_runner`传递来的信息。这是由于我们的入口点仍然是 `_start` 函数——自定义测试框架会生成一个`main`函数来调用`test_runner`,但是由于我们使用了 `#[no_main]`并提供了我们自己的入口点,所以这个`main`函数就被忽略了。

|

||||

|

||||

<div class = "warning">

|

||||

|

||||

**Note:** cargo目前有个bug,就是某些测试用例会在执行 `cargo test` 时抛出 `duplicate lang item` 错误。目前已知的复现条件是在你的 `Cargo.toml` 中配置 `panic = "abort"`,只要移除掉,`cargo test` 即可正常执行。如果你对这个bug感兴趣,可以关注一下这个 [cargo issue](https://github.com/rust-lang/cargo/issues/7359)。

|

||||

|

||||

</div>

|

||||

|

||||

为了修复这个问题,我们需要通过 `reexport_test_harness_main`属性来将生成的函数的名称更改为与`main`不同的名称。然后我们可以在我们的`_start`函数里调用这个重命名的函数:

|

||||

|

||||

@@ -109,11 +117,9 @@ pub extern "C" fn _start() -> ! {

|

||||

}

|

||||

```

|

||||

|

||||

我们将测试框架的入口函数的名字设置为`test_main`,并在我们的 `_start`入口点里调用它。通过使用**条件编译**([conditional compilation]),我们能够只在上下文环境为测试(test)时调用`test_main`,因为该函数将不在非测试上下文中生成。

|

||||

我们将测试框架的入口函数的名字设置为`test_main`,并在我们的 `_start`入口点里调用它。通过使用**条件编译**([conditional compilation]),我们能够只在上下文环境为测试(test)时调用 `test_main` ,因为该函数将不在非测试上下文中生成。

|

||||

|

||||

[ conditional compilation ]: https://doc.rust-lang.org/1.30.0/book/first-edition/conditional-compilation.html

|

||||

|

||||

现在当我们执行 `cargo xtest`时,我们可以看到我们的`test_runner`将"Running 0 tests"信息显示在屏幕上了。我们可以创建第一个测试函数了:

|

||||

现在当我们执行 `cargo test`时,我们可以看到我们的`test_runner`将"Running 0 tests"信息显示在屏幕上了。我们可以创建第一个测试函数了:

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

@@ -126,22 +132,22 @@ fn trivial_assertion() {

|

||||

}

|

||||

```

|

||||

|

||||

现在,当我们运行 `cargo xtest`时,我们可以看到如下输出:

|

||||

现在,当我们运行 `cargo test` 时,我们可以看到如下输出:

|

||||

|

||||

![QEMU printing "Hello World!", "Running 1 tests", and "trivial assertion... [ok]"](https://os.phil-opp.com/testing/qemu-test-runner-output.png)

|

||||

|

||||

传递给 `test_runner`函数的`tests`切片里包含了一个 `trivial_assertion` 函数的引用,从屏幕上输出的 `trivial assertion... [ok]`信息可见,我们的测试已被调用并且顺利通过。

|

||||

传递给 `test_runner`函数的`tests`切片里包含了一个 `trivial_assertion` 函数的引用,从屏幕上输出的 `trivial assertion... [ok]` 信息可见,我们的测试已被调用并且顺利通过。

|

||||

|

||||

在执行完tests后, `test_runner`会将结果返回给 `test_main`函数,而这个函数又返回到 `_start`入口点函数——这样我们就进入了一个死循环,因为入口点函数是不允许返回的。这将导致一个问题:我们希望`cargo xtest`在所有的测试运行完毕后,才返回并退出。

|

||||

在执行完tests后, `test_runner` 会将结果返回给 `test_main` 函数,而这个函数又返回到 `_start` 入口点函数——这样我们就进入了一个死循环,因为入口点函数是不允许返回的。这将导致一个问题:我们希望 `cargo test` 在所有的测试运行完毕后,直接返回并退出。

|

||||

|

||||

## 退出QEMU

|

||||

|

||||

现在我们在`_start`函数结束后进入了一个死循环,所以每次执行完`cargo xtest`后我们都需要手动去关闭QEMU;但是我们还想在没有用户交互的脚本环境下执行 `cargo xtest`。解决这个问题的最佳方式,是实现一个合适的方法来关闭我们的操作系统——不幸的是,这个方式实现起来相对有些复杂,因为这要求我们实现对[APM]或[ACPI]电源管理标准的支持。

|

||||

现在我们在 `_start` 函数结束后进入了一个死循环,所以每次执行完 `cargo test` 后我们都需要手动去关闭QEMU;但是我们还想在没有用户交互的脚本环境下执行 `cargo test`。解决这个问题的最佳方式,是实现一个合适的方法来关闭我们的操作系统——不幸的是,这个方式实现起来相对有些复杂,因为这要求我们实现对[APM]或[ACPI]电源管理标准的支持。

|

||||

|

||||

[APM]: https://wiki.osdev.org/APM

|

||||

[ACPI]: https://wiki.osdev.org/ACPI

|

||||

|

||||

幸运的是,还有一个绕开这些问题的办法:QEMU支持一种名为 `isa-debug-exit`的特殊设备,它提供了一种从客户系统(guest system)里退出QEMU的简单方式。为了使用这个设备,我们需要向QEMU传递一个`-device`参数。当然,我们也可以通过将 `package.metadata.bootimage.test-args` 配置关键字添加到我们的`Cargo.toml`来达到目的:

|

||||

幸运的是,还有一个绕开这些问题的办法:QEMU支持一种名为 `isa-debug-exit` 的特殊设备,它提供了一种从客户系统(guest system)里退出QEMU的简单方式。为了使用这个设备,我们需要向QEMU传递一个 `-device` 参数。当然,我们也可以通过将 `package.metadata.bootimage.test-args` 配置关键字添加到我们的 `Cargo.toml` 来达到目的:

|

||||

|

||||

```toml

|

||||

# in Cargo.toml

|

||||

@@ -150,29 +156,29 @@ fn trivial_assertion() {

|

||||

test-args = ["-device", "isa-debug-exit,iobase=0xf4,iosize=0x04"]

|

||||

```

|

||||

|

||||

`bootimage runner` 会在QEMU的默认测试命令后添加`test-args` 参数。(对于`cargo xrun`命令,这个参数会被忽略。)

|

||||

`bootimage runner` 会在QEMU的默认测试命令后添加 `test-args` 参数。(对于 `cargo run` 命令,这个参数会被忽略。)

|

||||

|

||||

在传递设备名 (`isa-debug-exit`)的同时,我们还传递了两个参数,`iobase` 和 `iosize` 。这两个参数指定了一个_I/O 端口_,我们的内核将通过它来访问设备。

|

||||

|

||||

### I/O 端口

|

||||

在x86平台上,CPU和外围硬件通信通常有两种方式,**内存映射I/O**和**端口映射I/O**。之前,我们已经使用内存映射的方式,通过内存地址`0xb8000`访问了[VGA文本缓冲区]。该地址并没有映射到RAM,而是映射到了VGA设备的一部分内存上。

|

||||

|

||||

在x86平台上,CPU和外围硬件通信通常有两种方式,**内存映射I/O**和**端口映射I/O**。之前,我们已经使用内存映射的方式,通过内存地址 `0xb8000` 访问了[VGA文本缓冲区]。该地址并没有映射到RAM,而是映射到了VGA设备的一部分内存上。

|

||||

|

||||

[VGA text buffer]: @/edition-2/posts/03-vga-text-buffer/index.md

|

||||

|

||||

与内存映射不同,端口映射I/O使用独立的I/O总线来进行通信。每个外围设备都有一个或数个端口号。CPU采用了特殊的`in`和`out`指令来和端口通信,这些指令要求一个端口号和一个字节的数据作为参数(有些这种指令的变体也允许发送`u16`或是`u32`长度的数据)。

|

||||

与内存映射不同,端口映射I/O使用独立的I/O总线来进行通信。每个外围设备都有一个或数个端口号。CPU采用了特殊的`in`和`out`指令来和端口通信,这些指令要求一个端口号和一个字节的数据作为参数(有些这种指令的变体也允许发送 `u16` 或是 `u32` 长度的数据)。

|

||||

|

||||

`isa-debug-exit`设备使用的就是端口映射I/O。其中, `iobase` 参数指定了设备对应的端口地址(在x86中,`0xf4`是一个[通常未被使用的端口][list of x86 I/O ports]),而`iosize`则指定了端口的大小(`0x04`代表4字节)。

|

||||

`isa-debug-exit` 设备使用的就是端口映射I/O。其中, `iobase` 参数指定了设备对应的端口地址(在x86中,`0xf4` 是一个[通常未被使用的端口][list of x86 I/O ports]),而 `iosize` 则指定了端口的大小(`0x04` 代表4字节)。

|

||||

|

||||

[list of x86 I/O ports]: https://wiki.osdev.org/I/O_Ports#The_list

|

||||

|

||||

### 使用退出(Exit)设备

|

||||

|

||||

`isa-debug-exit`设备的功能非常简单。当一个 `value`写入`iobase`指定的端口时,它会导致QEMU以**退出状态**([exit status])`(value << 1) | 1`退出。也就是说,当我们向端口写入`0`时,QEMU将以退出状态`(0 << 1) | 1 = 1`退出,而当我们向端口写入`1`时,它将以退出状态`(1 << 1) | 1 = 3`退出。

|

||||

`isa-debug-exit` 设备的功能非常简单。当一个 `value` 写入 `iobase` 指定的端口时,它会导致QEMU以**退出状态**([exit status])`(value << 1) | 1` 退出。也就是说,当我们向端口写入 `0` 时,QEMU将以退出状态 `(0 << 1) | 1 = 1` 退出,而当我们向端口写入`1`时,它将以退出状态 `(1 << 1) | 1 = 3` 退出。

|

||||

|

||||

[exit status]: https://en.wikipedia.org/wiki/Exit_status

|

||||

|

||||

这里我们使用 [`x86_64`] crate提供的抽象,而不是手动调用`in`或`out`指令。为了添加对该crate的依赖,我们可以将其添加到我们的 `Cargo.toml`中的 `dependencies` 小节中去:

|

||||

|

||||

这里我们使用 [`x86_64`] crate提供的抽象,而不是手动调用 `in` 或 `out` 指令。为了添加对该crate的依赖,我们可以将其添加到我们的 `Cargo.toml`中的 `dependencies` 小节中去:

|

||||

|

||||

[`x86_64`]: https://docs.rs/x86_64/0.14.2/x86_64/

|

||||

|

||||

@@ -183,7 +189,7 @@ test-args = ["-device", "isa-debug-exit,iobase=0xf4,iosize=0x04"]

|

||||

x86_64 = "0.14.2"

|

||||

```

|

||||

|

||||

现在我们可以使用crate中提供的[`Port`] 类型来创建一个`exit_qemu` 函数了:

|

||||

现在我们可以使用crate中提供的 [`Port`] 类型来创建一个 `exit_qemu` 函数了:

|

||||

|

||||

[`Port`]: https://docs.rs/x86_64/0.14.2/x86_64/instructions/port/struct.Port.html

|

||||

|

||||

@@ -207,13 +213,15 @@ pub fn exit_qemu(exit_code: QemuExitCode) {

|

||||

}

|

||||

```

|

||||

|

||||

该函数在`0xf4`处创建了一个新的端口,该端口同时也是 `isa-debug-exit` 设备的 `iobase` 。然后它会向端口写入传递的退出代码。这里我们使用`u32`来传递数据,因为我们之前已经将 `isa-debug-exit`设备的 `iosize` 指定为4字节了。上述两个操作都是`unsafe`的,因为I/O端口的写入操作通常会导致一些不可预知的行为。

|

||||

该函数在 `0xf4` 处创建了一个新的端口,该端口同时也是 `isa-debug-exit` 设备的 `iobase` 。然后它会向端口写入传递的退出代码。这里我们使用 `u32` 来传递数据,因为我们之前已经将 `isa-debug-exit` 设备的 `iosize` 指定为4字节了。上述两个操作都是 `unsafe` 的,因为I/O端口的写入操作通常会导致一些不可预知的行为。

|

||||

|

||||

为了指定退出状态,我们创建了一个 `QemuExitCode`枚举。思路大体上是,如果所有的测试均成功,就以成功退出码退出;否则就以失败退出码退出。这个枚举类型被标记为 `#[repr(u32)]`,代表每个变量都是一个`u32`的整数类型。我们使用退出代码`0x10`代表成功,`0x11`代表失败。 实际的退出代码并不重要,只要它们不与QEMU的默认退出代码冲突即可。 例如,使用退出代码0表示成功可能并不是一个好主意,因为它在转换后就变成了`(0 << 1) | 1 = 1` ,而`1`是QEMU运行失败时的默认退出代码。 这样,我们就无法将QEMU错误与成功的测试运行区分开来了。

|

||||

为了指定退出状态,我们创建了一个 `QemuExitCode` 枚举。思路大体上是,如果所有的测试均成功,就以成功退出码退出;否则就以失败退出码退出。这个枚举类型被标记为 `#[repr(u32)]`,代表每个变量都是一个 `u32` 的整数类型。我们使用退出代码 `0x10` 代表成功,`0x11` 代表失败。 实际的退出代码并不重要,只要它们不与QEMU的默认退出代码冲突即可。 例如,使用退出代码0表示成功可能并不是一个好主意,因为它在转换后就变成了 `(0 << 1) | 1 = 1` ,而 `1` 是QEMU运行失败时的默认退出代码。 这样,我们就无法将QEMU错误与成功的测试运行区分开来了。

|

||||

|

||||

现在我们来更新`test_runner`的代码,让程序在运行所有测试完毕后退出QEMU:

|

||||

现在我们来更新 `test_runner` 的代码,让程序在运行所有测试完毕后退出QEMU:

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

|

||||

fn test_runner(tests: &[&dyn Fn()]) {

|

||||

println!("Running {} tests", tests.len());

|

||||

for test in tests {

|

||||

@@ -224,10 +232,10 @@ fn test_runner(tests: &[&dyn Fn()]) {

|

||||

}

|

||||

```

|

||||

|

||||

当我们现在运行`cargo xtest`时,QEMU会在测试运行后立刻退出。现在的问题是,即使我们传递了表示成功(`Success`)的退出代码, `cargo test`依然会将所有的测试都视为失败:

|

||||

当我们现在运行 `cargo test` 时,QEMU会在测试运行后立刻退出。现在的问题是,即使我们传递了表示成功(`Success`)的退出代码, `cargo test` 依然会将所有的测试都视为失败:

|

||||

|

||||

```

|

||||

> cargo xtest

|

||||

> cargo test

|

||||

Finished dev [unoptimized + debuginfo] target(s) in 0.03s

|

||||

Running target/x86_64-blog_os/debug/deps/blog_os-5804fc7d2dd4c9be

|

||||

Building bootloader

|

||||

@@ -239,39 +247,41 @@ Running: `qemu-system-x86_64 -drive format=raw,file=/…/target/x86_64-blog_os/d

|

||||

error: test failed, to rerun pass '--bin blog_os'

|

||||

```

|

||||

|

||||

这里的问题在于,`cargo test`会将所有非`0`的错误码都视为测试失败。

|

||||

这里的问题在于,`cargo test` 会将所有非 `0` 的错误码都视为测试失败。

|

||||

|

||||

### 成功退出(Exit)代码

|

||||

|

||||

为了解决这个问题, `bootimage`提供了一个 `test-success-exit-code`配置项,可以将指定的退出代码映射到退出代码`0`:

|

||||

为了解决这个问题, `bootimage` 提供了一个 `test-success-exit-code` 配置项,可以将指定的退出代码映射到退出代码 `0`:

|

||||

|

||||

```toml

|

||||

# in Cargo.toml

|

||||

|

||||

[package.metadata.bootimage]

|

||||

test-args = […]

|

||||

test-success-exit-code = 33 # (0x10 << 1) | 1

|

||||

```

|

||||

|

||||

有了这个配置,`bootimage`就会将我们的成功退出码映射到退出码0;这样一来, `cargo xtest`就能正确的识别出测试成功的情况,而不会将其视为测试失败。

|

||||

有了这个配置,`bootimage` 就会将我们的成功退出码映射到退出码0;这样一来, `cargo test` 就能正确地识别出测试成功的情况,而不会将其视为测试失败。

|

||||

|

||||

我们的测试runner现在会在正确报告测试结果后自动关闭QEMU。我们可以看到QEMU的窗口只会显示很短的时间——我们不容易看清测试的结果。如果测试结果会打印在控制台上而不是QEMU里,让我们能在QEMU退出后仍然能看到测试结果就好了。

|

||||

我们的 test runner 现在会在正确报告测试结果后自动关闭QEMU。我们可以看到QEMU的窗口只会显示很短的时间——我们很难看清测试的结果。如果测试结果会打印在控制台上而不是QEMU里,让我们能在QEMU退出后仍然能看到测试结果就好了。

|

||||

|

||||

## 打印到控制台

|

||||

|

||||

要在控制台上查看测试输出,我们需要以某种方式将数据从内核发送到宿主系统。 有多种方法可以实现这一点,例如通过TCP网络接口来发送数据。但是,设置网络堆栈是一项很复杂的任务——这里我们选择更简单的解决方案。

|

||||

要在控制台上查看测试输出,我们需要以某种方式将数据从内核发送到宿主系统。 有多种方法可以实现这一点,例如通过TCP网络接口来发送数据。但是,设置网络堆栈是一项很复杂的任务,这里我们可以选择更简单的解决方案。

|

||||

|

||||

### 串口

|

||||

|

||||

发送数据的一个简单的方式是通过[串行端口],这是一个现代电脑中已经不存在的旧标准接口(译者注:玩过单片机的同学应该知道,其实译者上大学的时候有些同学的笔记本电脑还有串口的,没有串口的同学在烧录单片机程序的时候也都会需要usb转串口线,一般是51,像stm32有st-link,这个另说,不过其实也可以用串口来下载)。串口非常易于编程,QEMU可以将通过串口发送的数据重定向到宿主机的标准输出或是文件中。

|

||||

发送数据的一个简单的方式是通过[串行端口][serial port],这是一个现代电脑中已经不存在的旧标准接口(译者注:玩过单片机的同学应该知道,其实译者上大学的时候有些同学的笔记本电脑还有串口的,没有串口的同学在烧录单片机程序的时候也都会需要usb转串口线,一般是51,像stm32有st-link,这个另说,不过其实也可以用串口来下载)。串口非常易于编程,QEMU可以将通过串口发送的数据重定向到宿主机的标准输出或是文件中。

|

||||

|

||||

[串行端口]: https://en.wikipedia.org/wiki/Serial_port

|

||||

[serial port]: https://en.wikipedia.org/wiki/Serial_port

|

||||

|

||||

用来实现串行接口的芯片被称为 [UARTs]。在x86上,有[很多UART模型],但是幸运的是,它们之间仅有的那些不同之处都是我们用不到的高级功能。目前通用的UARTs都会兼容[16550 UART],所以我们在我们测试框架里采用该模型。

|

||||

用来实现串行接口的芯片被称为 [UARTs]。在x86上,有[很多UART模型][lots of UART models],但是幸运的是,它们之间仅有的那些不同之处都是我们用不到的高级功能。目前通用的UARTs都会兼容[16550 UART],所以我们在我们测试框架里采用该模型。

|

||||

|

||||

[UARTs]: https://en.wikipedia.org/wiki/Universal_asynchronous_receiver-transmitter

|

||||

[很多UART模型]: https://en.wikipedia.org/wiki/Universal_asynchronous_receiver-transmitter#UART_models

|

||||

[lots of UART models]: https://en.wikipedia.org/wiki/Universal_asynchronous_receiver-transmitter#UART_models

|

||||

[16550 UART]: https://en.wikipedia.org/wiki/16550_UART

|

||||

|

||||

我们使用[`uart_16550`] crate来初始化UART,并通过串口来发送数据。为了将该crate添加为依赖,我们将我们的`Cargo.toml`和`main.rs`修改为如下:

|

||||

我们使用 [`uart_16550`] crate来初始化UART,并通过串口来发送数据。为了将该crate添加为依赖,我们需要将 `Cargo.toml` 和 `main.rs` 修改为如下:

|

||||

|

||||

[`uart_16550`]: https://docs.rs/uart_16550

|

||||

|

||||

@@ -282,7 +292,7 @@ test-success-exit-code = 33 # (0x10 << 1) | 1

|

||||

uart_16550 = "0.2.0"

|

||||

```

|

||||

|

||||

`uart_16550` crate包含了一个代表UART寄存器的`SerialPort`结构体,但是我们仍然需要自己来创建一个相应的实例。我们使用以下内容来创建一个新的串口模块`serial`:

|

||||

`uart_16550` crate包含了一个代表UART寄存器的 `SerialPort` 结构体,但是我们仍然需要自己来创建一个相应的实例。我们使用以下代码来创建一个新的串口模块 `serial`:

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

@@ -306,15 +316,17 @@ lazy_static! {

|

||||

}

|

||||

```

|

||||

|

||||

就像[VGA文本缓冲区][vga lazy-static]一样,我们使用 `lazy_static` 和一个自旋锁来创建一个 `static` writer实例。通过使用 `lazy_static` ,我们可以保证`init`方法只会在该示例第一次被使用使被调用。

|

||||

就像[VGA文本缓冲区][vga lazy-static]一样,我们使用 `lazy_static` 和一个自旋锁来创建一个 `static` writer实例。通过使用 `lazy_static` ,我们可以保证 `init` 方法只会在该示例第一次被使用使被调用。

|

||||

|

||||

和 `isa-debug-exit`设备一样,UART也是用过I/O端口进行编程的。由于UART相对来讲更加复杂,它使用多个I/O端口来对不同的设备寄存器进行编程。不安全的`SerialPort::new`函数需要UART的第一个I/O端口的地址作为参数,从该地址中可以计算出所有所需端口的地址。我们传递的端口地址为`0x3F8` ,该地址是第一个串行接口的标准端口号。

|

||||

和 `isa-debug-exit` 设备一样,UART也是通过I/O端口进行编程的。由于UART相对来讲更加复杂,它使用多个I/O端口来对不同的设备寄存器进行编程。`unsafe` 的 `SerialPort::new` 函数需要UART的第一个I/O端口的地址作为参数,从该地址中可以计算出所有所需端口的地址。我们传递的端口地址为 `0x3F8` ,该地址是第一个串行接口的标准端口号。

|

||||

|

||||

[vga lazy-static]: @/edition-2/posts/03-vga-text-buffer/index.md#lazy-statics

|

||||

|

||||

为了使串口更加易用,我们添加了 `serial_print!` 和 `serial_println!`宏:

|

||||

|

||||

```rust

|

||||

// in src/serial.rs

|

||||

|

||||

#[doc(hidden)]

|

||||

pub fn _print(args: ::core::fmt::Arguments) {

|

||||

use core::fmt::Write;

|

||||

@@ -339,7 +351,7 @@ macro_rules! serial_println {

|

||||

}

|

||||

```

|

||||

|

||||

该实现和我们此前的`print`和`println`宏的实现非常类似。 由于`SerialPort`类型已经实现了`fmt::Write` trait,所以我们不需要提供我们自己的实现了。

|

||||

该实现和我们此前的 `print` 和 `println` 宏的实现非常类似。 由于 `SerialPort` 类型已经实现了 [`fmt::Write`] trait,所以我们不需要提供我们自己的实现了。

|

||||

|

||||

[`fmt::Write`]: https://doc.rust-lang.org/nightly/core/fmt/trait.Write.html

|

||||

|

||||

@@ -362,11 +374,11 @@ fn trivial_assertion() {

|

||||

}

|

||||

```

|

||||

|

||||

注意,由于我们使用了 `#[macro_export]` 属性, `serial_println`宏直接位于根命名空间下——所以通过`use crate::serial::serial_println` 来导入该宏是不起作用的。

|

||||

注意,由于我们使用了 `#[macro_export]` 属性, `serial_println` 宏直接位于根命名空间下,所以通过 `use crate::serial::serial_println` 来导入该宏是不起作用的。

|

||||

|

||||

### QEMU参数

|

||||

|

||||

为了查看QEMU的串行输出,我们需要使用`-serial`参数将输出重定向到stdout:

|

||||

为了查看QEMU的串行输出,我们需要使用 `-serial` 参数将输出重定向到stdout:

|

||||

|

||||

```toml

|

||||

# in Cargo.toml

|

||||

@@ -377,10 +389,10 @@ test-args = [

|

||||

]

|

||||

```

|

||||

|

||||

现在,当我们运行 `cargo xtest`时,我们可以直接在控制台里看到测试输出了:

|

||||

现在,当我们运行 `cargo test` 时,我们可以直接在控制台里看到测试输出了:

|

||||

|

||||

```

|

||||

> cargo xtest

|

||||

> cargo test

|

||||

Finished dev [unoptimized + debuginfo] target(s) in 0.02s

|

||||

Running target/x86_64-blog_os/debug/deps/blog_os-7b7c37b4ad62551a

|

||||

Building bootloader

|

||||

@@ -392,7 +404,7 @@ Running 1 tests

|

||||

trivial assertion... [ok]

|

||||

```

|

||||

|

||||

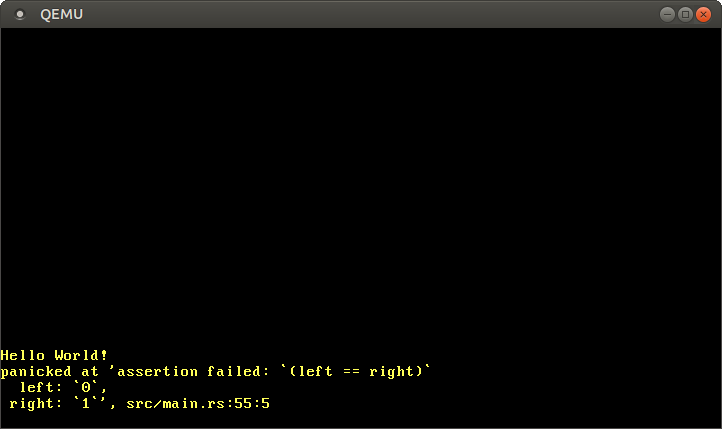

然而,当测试失败时,我们仍然会在QEMU内看到输出结果,因为我们的panic handler还是用了`println`。为了模拟这个过程,我们将我们的 `trivial_assertion` test中的断言(assertion)修改为 `assert_eq!(0, 1)`:

|

||||

然而,当测试失败时,我们仍然会在QEMU内看到输出结果,因为我们的panic handler还是用了 `println`。为了模拟这个过程,我们将我们的 `trivial_assertion` test中的断言(assertion)修改为 `assert_eq!(0, 1)`:

|

||||

|

||||

|

||||

@@ -406,6 +418,8 @@ trivial assertion... [ok]

|

||||

[conditional compilation]: https://doc.rust-lang.org/1.30.0/book/first-edition/conditional-compilation.html

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

|

||||

// our existing panic handler

|

||||

#[cfg(not(test))] // new attribute

|

||||

#[panic_handler]

|

||||

@@ -425,12 +439,12 @@ fn panic(info: &PanicInfo) -> ! {

|

||||

}

|

||||

```

|

||||

|

||||

在我们的测试panic处理中,我们用 `serial_println`来代替`println` 并使用失败代码来退出QEMU。注意,在`exit_qemu`调用后,我们仍然需要一个无限循环的`loop`因为编译器并不知道 `isa-debug-exit`设备会导致程序退出。

|

||||

在我们的测试panic处理中,我们用 `serial_println` 来代替 `println` 并使用失败代码来退出QEMU。注意,在 `exit_qemu` 调用后,我们仍然需要一个无限循环的 `loop` 因为编译器并不知道 `isa-debug-exit` 设备会导致程序退出。

|

||||

|

||||

现在,即使在测试失败的情况下QEMU仍然会存在,并会将一些有用的错误信息打印到控制台:

|

||||

现在,即使在测试失败的情况下QEMU仍然会退出,并会将一些有用的错误信息打印到控制台:

|

||||

|

||||

```

|

||||

> cargo xtest

|

||||

> cargo test

|

||||

Finished dev [unoptimized + debuginfo] target(s) in 0.02s

|

||||

Running target/x86_64-blog_os/debug/deps/blog_os-7b7c37b4ad62551a

|

||||

Building bootloader

|

||||

@@ -450,7 +464,7 @@ Error: panicked at 'assertion failed: `(left == right)`

|

||||

|

||||

### 隐藏 QEMU

|

||||

|

||||

由于我们使用`isa-debug-exit`设备和串行端口来报告完整的测试结果,所以我们不再需要QMEU的窗口了。我们可以通过向QEMU传递 `-display none`参数来将其隐藏:

|

||||

由于我们使用 `isa-debug-exit` 设备和串行端口来报告完整的测试结果,所以我们不再需要QEMU的窗口了。我们可以通过向QEMU传递 `-display none` 参数来将其隐藏:

|

||||

|

||||

```toml

|

||||

# in Cargo.toml

|

||||

@@ -462,23 +476,22 @@ test-args = [

|

||||

]

|

||||

```

|

||||

|

||||

现在QEMU完全在后台运行且没有任何窗口会被打开。这不仅不那么烦人,还允许我们的测试框架在没有图形界面的环境里,诸如CI服务器或是[SSH]连接里运行。

|

||||

现在QEMU完全在后台运行,且没有任何窗口会被打开。这不仅很清爽,还允许我们的测试框架在没有图形界面的环境里,诸如CI服务器或是[SSH]连接里运行。

|

||||

|

||||

[SSH]: https://en.wikipedia.org/wiki/Secure_Shell

|

||||

|

||||

### 超时

|

||||

|

||||

由于 `cargo xtest` 会等待test runner退出,如果一个测试永远不返回那么它就会一直阻塞test runner。幸运的是,在实际应用中这并不是一个大问题,因为无限循环通常是很容易避免的。在我们的这个例子里,无限循环会发生在以下几种不同的情况中:

|

||||

|

||||

由于 `cargo test` 会等待test runner退出,如果一个测试永远不返回那么它就会一直阻塞test runner。幸运的是,在实际应用中这并不是一个大问题,因为无限循环通常是很容易避免的。在我们的这个例子里,无限循环会发生在以下几种不同的情况中:

|

||||

|

||||

- bootloader加载内核失败,导致系统不停重启;

|

||||

- BIOS/UEFI固件加载bootloader失败,同样会导致无限重启;

|

||||

- CPU在某些函数结束时进入一个`loop {}`语句,例如因为QEMU的exit设备无法正常工作而导致死循环;

|

||||

- CPU在某些函数结束时进入一个 `loop {}` 语句,例如因为QEMU的exit设备无法正常工作而导致死循环;

|

||||

- 硬件触发了系统重置,例如未捕获CPU异常时(后续的文章将会详细解释)。

|

||||

|

||||

由于无限循环可能会在各种情况中发生,因此, `bootimage` 工具默认为每个可执行测试设置了一个长度为5分钟的超时时间。如果测试未在此时间内完成,则将其标记为失败,并向控制台输出"Timed Out(超时)"错误。这个功能确保了那些卡在无限循环里的测试不会一直阻塞`cargo xtest`。

|

||||

由于无限循环可能会在各种情况中发生,因此, `bootimage` 工具默认为每个可执行测试设置了一个长度为5分钟的超时时间。如果测试未在此时间内完成,则将其标记为失败,并向控制台输出"Timed Out(超时)"错误。这个功能确保了那些卡在无限循环里的测试不会一直阻塞 `cargo test`。

|

||||

|

||||

你可以将`loop {}`语句添加到 `trivial_assertion`测试中来进行尝试。当你运行 `cargo xtest`时,你可以发现该测试会在五分钟后被标记为超时。超时持续的时间可以通过Cargo.toml中的`test-timeout`来进行[配置][bootimage config]:

|

||||

你可以将`loop {}`语句添加到 `trivial_assertion` 测试中来进行尝试。当你运行 `cargo test` 时,你可以发现该测试会在五分钟后被标记为超时。超时持续的时间可以通过Cargo.toml中的 `test-timeout` 配置项来进行[配置][bootimage config]:

|

||||

|

||||

[bootimage config]: https://github.com/rust-osdev/bootimage#configuration

|

||||

|

||||

@@ -489,9 +502,93 @@ test-args = [

|

||||

test-timeout = 300 # (in seconds)

|

||||

```

|

||||

|

||||

如果你不想为了观察`trivial_assertion` 测试超时等待5分钟之久,你可以暂时降低将上述值。

|

||||

如果你不想为了观察 `trivial_assertion` 测试超时等待5分钟之久,你可以将这个配置数值调低一些。

|

||||

|

||||

此后,我们不再需要 `trivial_assertion` 测试,所以我们可以将其删除。

|

||||

### 自动添加打印语句

|

||||

|

||||

`trivial_assertion` 测试仅能使用 `serial_print!`/`serial_println!` 输出自己的状态信息:

|

||||

|

||||

```rust

|

||||

#[test_case]

|

||||

fn trivial_assertion() {

|

||||

serial_print!("trivial assertion... ");

|

||||

assert_eq!(1, 1);

|

||||

serial_println!("[ok]");

|

||||

}

|

||||

```

|

||||

|

||||

为每一个测试手动添加固定的日志实在是太烦琐了,所以我们可以修改一下 `test_runner` 把这部分逻辑改进一下,使其可以自动添加日志输出。那么我们先建立一个 `Testable` trait:

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

|

||||

pub trait Testable {

|

||||

fn run(&self) -> ();

|

||||

}

|

||||

```

|

||||

|

||||

下面这个 trick 将会实现上面书写的 trait,并约束只有满足 [`Fn()` trait] 的泛型可使用这个实现:

|

||||

|

||||

[`Fn()` trait]: https://doc.rust-lang.org/stable/core/ops/trait.Fn.html

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

|

||||

impl<T> Testable for T

|

||||

where

|

||||

T: Fn(),

|

||||

{

|

||||

fn run(&self) {

|

||||

serial_print!("{}...\t", core::any::type_name::<T>());

|

||||

self();

|

||||

serial_println!("[ok]");

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

我们实现的 `run` 函数中,首先使用 [`any::type_name`] 输出了函数名,这个函数事实上是被编译器实现的,可以返回任意类型的字符串形式。对于函数而言,其类型的字符串形式就是它的函数名,而函数名也正是我们想要的测试用例名称。至于 `\t` 则代表 [制表符][tab character],其作用是为后面的 `[ok]` 输出增加一点左边距。

|

||||

|

||||

[`any::type_name`]: https://doc.rust-lang.org/stable/core/any/fn.type_name.html

|

||||

[tab character]: https://en.wikipedia.org/wiki/Tab_key#Tab_characters

|

||||

|

||||

输出函数名之后,我们通过 `self()` 调用了测试函数本身,该调用方式属于 `Fn()` trait 独有,如果测试函数顺利执行完毕,则 `[ok]` 也会被输出出来。

|

||||

|

||||

最后一步就是给 `test_runner` 的参数附加上 `Testable` trait:

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

|

||||

#[cfg(test)]

|

||||

pub fn test_runner(tests: &[&dyn Testable]) {

|

||||

serial_println!("Running {} tests", tests.len());

|

||||

for test in tests {

|

||||

test.run(); // new

|

||||

}

|

||||

exit_qemu(QemuExitCode::Success);

|

||||

}

|

||||

```

|

||||

|

||||

仅有的两处修改,就是将 `tests` 参数的类型从 `&[&dyn Fn()]` 改为了 `&[&dyn Testable]`,以及将函数调用方式从 `test()` 改成了 `test.run()`。

|

||||

|

||||

由于我们已经完成了首尾输出的自动化,所以 `trivial_assertion` 里那两行输出语句也就可以删掉了:

|

||||

|

||||

```rust

|

||||

// in src/main.rs

|

||||

|

||||

#[test_case]

|

||||

fn trivial_assertion() {

|

||||

assert_eq!(1, 1);

|

||||

}

|

||||

```

|

||||

|

||||

现在 `cargo test` 的输出就变成了下面这样:

|

||||

|

||||

```

|

||||

Running 1 tests

|

||||

blog_os::trivial_assertion... [ok]

|

||||

```

|

||||

|

||||

如你所见,自动生成的函数名包含了完整的内部路径,但是也因此可以区分不同模块下的同名函数。除此之外,其输出和之前看起来完全相同,我们也就不再需要在测试函数内部加输出语句了。

|

||||

|

||||

## 测试VGA缓冲区

|

||||

|

||||

@@ -500,18 +597,13 @@ test-timeout = 300 # (in seconds)

|

||||

```rust

|

||||

// in src/vga_buffer.rs

|

||||

|

||||

#[cfg(test)]

|

||||

use crate::{serial_print, serial_println};

|

||||

|

||||

#[test_case]

|

||||

fn test_println_simple() {

|

||||

serial_print!("test_println... ");

|

||||

println!("test_println_simple output");

|

||||

serial_println!("[ok]");

|

||||

}

|

||||

```

|

||||

|

||||

这个测试所做的仅仅是将一些内容打印到VGA缓冲区。如果它正常结束并且没有panic,也就意味着`println`调用也没有panic。由于我们只需要将 `serial_println` 导入到测试模式里,所以我们添加了 `cfg(test)` 属性(attribute)来避免正常模式下 `cargo xbuild`会出现的未使用导入警告(unused import warning)。

|

||||

这个测试所做的仅仅是将一些内容打印到VGA缓冲区。如果它正常结束并且没有panic,也就意味着 `println` 调用也没有panic。

|

||||

|

||||

为了确保即使打印很多行且有些行超出屏幕的情况下也没有panic发生,我们可以创建另一个测试:

|

||||

|

||||

@@ -520,11 +612,9 @@ fn test_println_simple() {

|

||||

|

||||

#[test_case]

|

||||

fn test_println_many() {

|

||||

serial_print!("test_println_many... ");

|

||||

for _ in 0..200 {

|

||||

println!("test_println_many output");

|

||||

}

|

||||

serial_println!("[ok]");

|

||||

}

|

||||

```

|

||||